Скажений кролик в Україні: Хто запустив терориста у мережу, і як від нього вберегтися

Україні вдалося відбити чергову кібератаку. Цього разу мережу атакував вірус "Поганий кролик"

- Головна

-

25 жовтня 2017 12:00

Жертвами в Україні став сайт Міністерства інфраструктури, аеропорт "Одеса", де квитки пасажирам виписували від руки і Київський метрополітен, де пасажири не змогли розраховуватися картками.

Щоправда, як розповів голова Мінінфраструктури Володимир Омелян в ефірі 5 каналу, сайти відомства були вимкнуті на випередження.

"У першій половині дня ми отримали інформацію від спецслужб України, що планується кібератака, і прийняли рішення на деякий час вимкнути сайти", - розповів Омелян.

Вчора ввечері СБУ повідомила про блокування поширення вірусу.

Зазначалося, що вірус поширюється здебільшого через поштові повідомлення, замасковані під листи від служби підтримки Microsoft. Також вірус можна запустити із фейковим оновленням Adobe Flash Player.

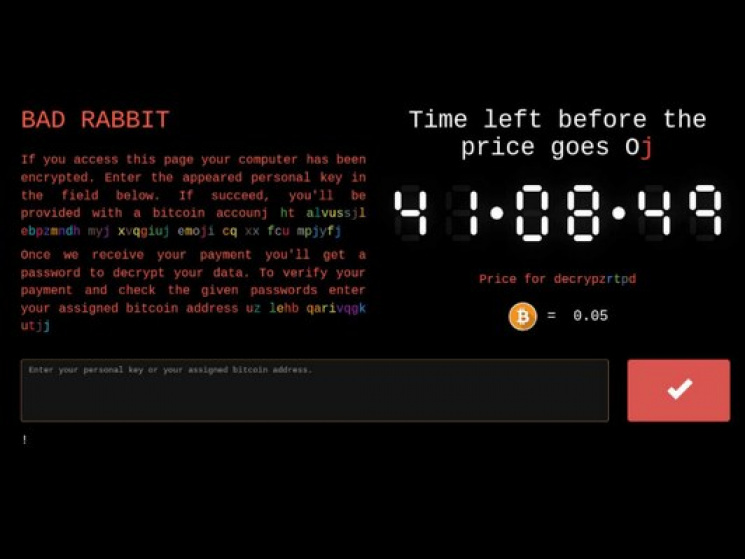

При зараженні користувачу видається табличка: мовляв, відновити дані можна, лише заплативши 0,05 біткойна.

За рядом версій, "кролика", як і раніше Petya запустили російські спецслужби.

Самі IT-шники вказують на зв'язок між двома атаками.

Наприклад, у російській компанії Kaspersky стверджують, що серед атакованих Petya (або у деяких варіантах - NotPetya) ресурсів деякі були зламані ще влітку, але активовані лише зараз. Таких сайтів у компанії нарахували близько 30. Тож вочевидь, запускаючи літнього терориста, хакери вже планували наступну атаку. Схожі риси є і в "біології" обох вірусів. Наприклад, обидва є вірусами-шифрувальниками і запускаються через один і той самий протокол.

Втім, деякі експерти зазначають на те, що атака росіян навряд чи була б спрямована проти власних ЗМІ. Адже серед інших, постраждало, наприклад, російське інформагентство "Інтерфакс". До того ж, за даними розробників антивірусників ESET, серед жертв атаки 65% були саме росіянами, 12% випадків припало на українців, 10% на болгарів, 6% турків і 4% японців.

До того ж атака була організована не надто професійно. Тож деякі схиляються до версії, що завдяки "кролику" хакери просто намагалися заробити на довірливих юзерах.

Наразі вже з'ясовано домен, з якого почалася кроляча експансія. Так, за даними компанії Group-IB , яка розслідує кіберзлочини, завантаження шкідливого софту йшло з домену 1dnscontrol.com.

"Доменне ім'я 1dnscontrol.com має IP 5.61.37.209. Воно зареєстровано 22 березня 2016 року і до сих пір пролонгується", - йдеться в повідомленні компанії.

ПРАВИЛА БЕЗПЕКИ

Згідно з рекомендаціями СБУ, зміцнити "імунітет" системи можна, регулярно оновлюючи програмне забезпечення; для Windows 10 необхідно встановити оновлення KB3213630 . Подбати про те, щоб антивірусник оновлювався регулярно. Звісно ж, поводитися обачно і файлів з незнайомих джерел не відкривати.

У налаштуваннях мережевої безпеки рекоментують заблокувати доступ до домену x90DOTim, з якого завантажується шкідливе програмне забезпечення. Не відкривати в браузері! DOT змінити на точку.

Інші експерти нагадують про необхідність робити бекап - резервне копіювання.

Більше новин про події в Україні та світі на Depo.ua

Всі новини на одному каналі в Google News

- 07:02Соліст гурту "Без Обмежень" підігрів чутки про новий роман світлинами з Одеси

- 21:27Дозволяє зберегти життя кулеметника: нацгвардійці отримали бойовий модуль дистанційного керування "Wolly"

- 20:27Віталій Кличко: В Києві провели для поранених захисників "Риболовлю з пікніком"

- 19:35 Міністр агрополітики Сольський подав заяву про відставку: його підозрюють у незаконному заволодінні землею

- 18:25На Дніпропетровщині викрили на хабарі голову райсуду ФОТО

- 17:21 На Харківщині окупанти вдарили по вокзалу: Є поранені

- 17:06Експерт: СБУ розширила перелік цілей по яким б'є в рф – настала черга великих нафтобаз

- 16:31Агент фсб, який "змалював" укріпрайони на Харківщині, сів на 15 років

- 16:19YouTube XSPORT досяг позначки 500 000 підписників

- 16:16росіяни атакували Суми та Дніпропетровщину

- 15:24 На Донеччині через атаки росіян загинули чотири людини, ще шестеро — поранені

- 14:28На Волині двох прикордонників запідозрили у переправленні понад 200 ухилянтів до Польщі

- 13:10"Приходьте люди на вечір у Клюб": Олег Скрипка запрошує на грандіозний ювілейний концерт на честь свого 60-річчя

- 12:48Росіяни з дрона атакували вантажівку на Херсонщині

- 12:10Прикордонники натрапили на засідку ворожої ДРГ на Сумщині

- 12:00Подробиці вибуху в Миколаєві: Здетонували боєприпаси, загинуло двоє військових

- 11:40Через обстріл постраждала вітрова електростанція на півдні, — Міненерго

- 11:28Подробиці удару по Черкащині: Ворог вдарив ракетами по Смілі ФОТО

- 10:53Папа Римський Франциск закликав усі країни, що воюють, шукати перемовин і миру

Сектор

Сектор