Бешеный кролик в Украине: Кто запустил террориста в сеть, и как от него уберечься

Украине удалось отбить очередную кибератаку. На этот раз сеть интернет атаковал вирус "Плохой кролик"

- Весь мир

-

25 октября 2017 12:00

Жертвами в Украине стали сайт Министерства инфраструктуры и аэропорт "Одесса", в которых билеты пассажирам выписывали от руки, а также Киевский метрополитен, в котором пассажиры не смогли рассчитываться карточками.

Правда, как рассказал глава Мининфраструктуры Владимир Омелян в эфире 5 канала, сайты ведомства были отключены на опережение.

"В первой половине дня мы получили информацию от спецслужб Украины, что планируется кибератака, и приняли решение на некоторое время отключить сайты", - рассказал Омелян.

Вчера вечером СБУ сообщила о блокировании распространения вируса.

Отмечалось, что вирус распространяется в основном путем почтовых сообщений, замаскированных под письма от службы поддержки Microsoft. Также вирус можно запустить при помощи фейкового обновления Adobe Flash Player.

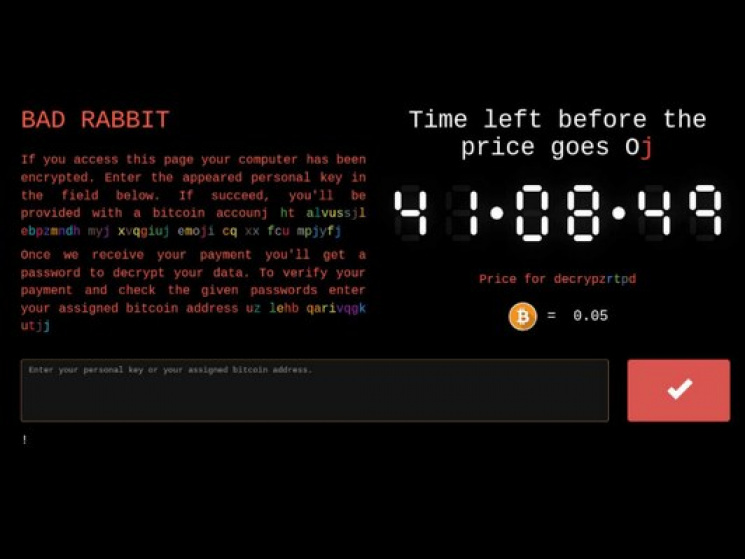

При заражении пользователю выдается табличка: якобы, восстановить данные можно, лишь заплатив 0,05 биткойнов.

Согласно ряду версий, "кролика", как и ранее Petya запустили российские спецслужбы.

Сами ИT-шники указывают на связь между двумя атаками.

Например, в российской компании Kaspersky утверждают, что среди атакованных Petya (или в некоторых вариантах - NotPetya) ресурсов, некоторые были сломаны еще летом, но активированы только сейчас. Таких сайтов в компании насчитали около 30. Поэтому очевидно, запуская летнего террориста, хакеры уже планировали следующую атаку. Схожие черты присутствуют и в "биологии" обоих вирусов. Например, оба являются вирусами-шифровальщиками и запускаются при помощи одного и того же протокола.

Впрочем, некоторые эксперты указывают на то, что атака россиян вряд ли была бы направлена против собственных СМИ. Ведь среди прочих, пострадали, например, российское информагентство "Интерфакс". К тому же, по данным разработчиков антивирусов ESET, среди жертв атаки 65% были именно россиянами, 12% случаев пришлось на украинцев, 10% на болгар, 6% турок и 4% японцев.

К тому же атака была организована не слишком профессионально. Поэтому некоторые склоняются к версии, что благодаря "кролику" хакеры просто пытались заработать на доверчивых юзерах.

Сейчас уже определен домен, с которого началась кроличья экспансия. В частности, по данным компании Group-IB , которая расследует киберпреступления, загрузки вредоносного софта происходили с домена 1dnscontrol.com.

"Доменное имя 1dnscontrol.com IP 5.61.37.209. Зарегистрировано оно 22 марта 2016 года и до сих пор пролонгируется", - говорится в сообщении компании.

ПРАВИЛА БЕЗОПАСНОСТИ

Согласно рекомендациям СБУ, укрепить "иммунитет" системы можно, регулярно обновляя программное обеспечение; для Windows 10 необходимо установить обновление KB3213630. Позаботиться о том, чтобы антивирус обновлялся регулярно. Конечно же, вести себя осмотрительно и файлы незнакомых источников не открывать.

В настройках сетевой безопасности рекомендуют заблокировать доступ к домену x90DOTim, с которого загружается вредоносное программное обеспечение. Не открывать в браузере! DOT изменить на точку.

Другие эксперты напоминают о необходимости делать бэкап - резервное копирование.

Больше новостей о событиях в Украине и мире на Depo.ua

Все новости на одном канале в Google News

- 15:15Впервые в истории две украинские теннисистки вошли в мировую "двадцатку" лучших

- 12:54В преддверии главного матча футбольного сезона в Украине "Шахтер" и "Динамо" громят своих соперников

- 11:57Враг сбросил сверхмощную авиабомбу ФАБ-1500 на Харьковскую область: Фото с места ФОТО

- 11:22Рашисты пытаются усиливать давление в районе Старомайорского, — Плетенчук

- 09:58Шмыгаль — о возможности отправки западных войск в Украину: "Если придет время — будем рады"

- 09:36Оккупанты атаковали энергетический объект на Сумщине

- 08:46 В Харькове количество раненых в результате удара по центру города увеличилось до 16 человек ФОТО

- 08:16Россияне ночью атаковали Украину 13 "шахедами"

- 17:50"Украинская команда" призывает отблагодарить защитников, приобщившись к Пасхальному сбору на дроны-самолеты

- 23:44Хоккейная сборная Украины выиграла чемпионат мира в своем дивизионе

- 21:34Эксперт: Ударами по НПЗ россии СБУ сажает путина на болезненный шпагат

- 18:03Неделя в эфире. Как будили украинцев в утреннем шоу "Просыпайся!" на "Мы-Украина+"?

- 16:13Киев до сих пор защищает водная линия обороны, которая появилась в начале войны благодаря Александру "Тихоходу", — эксперт

- 15:36Главный матч хоккейного сезона: сегодня сборную Украины ждет финал чемпионата мира

- 10:01 Спецоперация СБУ в Харькове: Враг намеревался поразить противовоздушную оборону ФОТО

- 09:54Оккупанты потеряли еще 20 танков и более тысячи военных, — Генштаб

- 08:37Обстрелы в Харьковской области: Синегубов рассказал о последствиях ударов 2 мая

- 19:41Григорий Козловский и ФК "Рух" устроили праздник для детей погибших защитников ФОТО

- 16:31Виталий Кличко примет участие в Саммите мэров европейских городов в Париже

Сектор

Сектор